Cyberangriffe nehmen ständig an Komplexität und Häufigkeit zu. Um sich wirksam gegen diese Bedrohungen zu verteidigen, ist es entscheidend, die Methoden und Strategien der Angreifer zu verstehen. Ein Konzept, das hierbei besonders hilfreich ist, ist die Cyber Kill Chain. Ursprünglich aus militärischen Operationen stammend, wurde die Kill Chain von Lockheed Martin auf den Bereich der Cybersicherheit angewendet. Dieser Blogbeitrag bietet eine ausführliche Erklärung der Cyber Kill Chain und zeigt, wie Unternehmen sie nutzen können, um ihre Verteidigungsstrategien zu verbessern.

Was ist die Cyber Kill Chain?

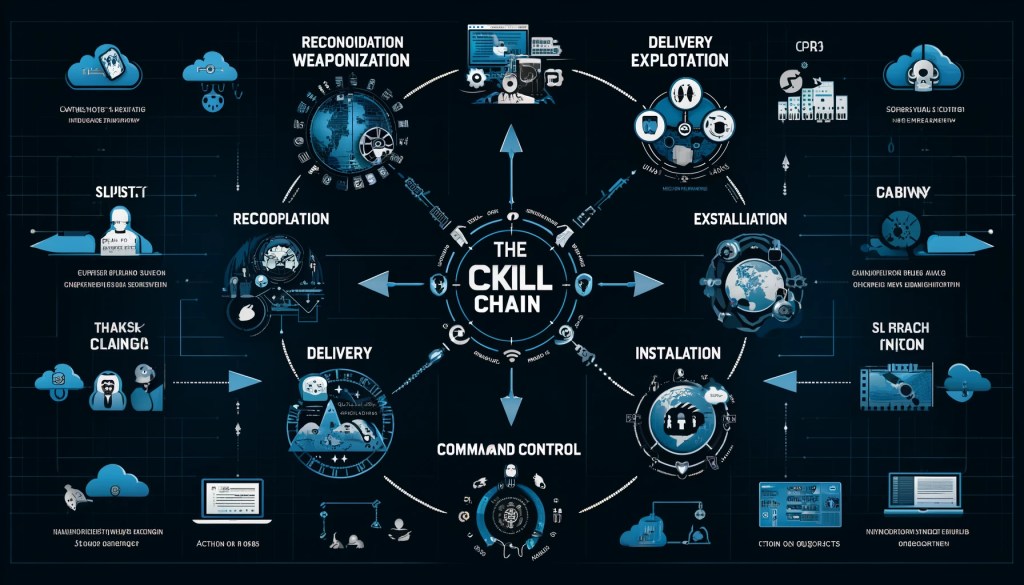

Die Cyber Kill Chain beschreibt den Prozess, den Angreifer durchlaufen, um erfolgreiche Cyberangriffe durchzuführen. Sie besteht aus sieben Phasen, die einen systematischen Ansatz zur Identifikation und Unterbrechung eines Angriffs ermöglichen. Durch das Verständnis jeder Phase können Sicherheitsteams gezielte Abwehrmaßnahmen implementieren, um Angreifer frühzeitig zu stoppen und den Schaden zu minimieren.

Die sieben Phasen der Cyber Kill Chain

1. Reconnaissance (Aufklärung)

In der Aufklärungsphase sammeln Angreifer Informationen über das Ziel. Dies geschieht durch verschiedene Methoden wie:

- Open Source Intelligence (OSINT): Nutzung öffentlich zugänglicher Informationen, z.B. aus sozialen Netzwerken, Unternehmenswebseiten oder öffentlichen Datenbanken.

- Scanning: Technische Methoden wie Netzwerkscans und Port-Scans, um Schwachstellen zu identifizieren.

- Social Engineering: Versuche, sensible Informationen direkt von Mitarbeitern zu erhalten.

Verteidigungsmaßnahmen: Implementieren Sie starke Zugangskontrollen, Schulungen zum Sicherheitsbewusstsein und überwachen Sie ungewöhnliche Aktivitäten in Ihren Netzwerken.

2. Weaponization (Bewaffnung)

In dieser Phase erstellen Angreifer Malware oder andere Werkzeuge, die auf den gesammelten Informationen basieren. Typische Aktivitäten umfassen:

- Erstellung von Schadcode: Entwicklung von Viren, Trojanern oder Ransomware.

- Kombinieren von Exploits: Nutzung von bekannten Schwachstellen, um die Malware effektiver zu machen.

Verteidigungsmaßnahmen: Nutzen Sie aktuelle Bedrohungsinformationen, um über neue Angriffsmethoden informiert zu bleiben und führen Sie regelmäßige Updates und Patches durch, um Schwachstellen zu schließen.

3. Delivery (Zustellung)

Die Zustellungsphase umfasst die Übermittlung der Malware an das Ziel. Häufige Methoden sind:

- Phishing-E-Mails: E-Mails, die bösartige Anhänge oder Links enthalten.

- Drive-by-Downloads: Automatische Downloads von Malware beim Besuch kompromittierter Webseiten.

- Infizierte USB-Sticks: Verteilung physischer Medien mit Schadsoftware.

Verteidigungsmaßnahmen: Implementieren Sie E-Mail-Filter, Webfilter und sensibilisieren Sie Ihre Mitarbeiter für Phishing-Angriffe und verdächtige Anhänge.

4. Exploitation (Ausnutzung)

Nach der Zustellung nutzt die Malware eine Schwachstelle im System aus, um sich auszuführen. Dies kann geschehen durch:

- Ausführen von Schadcode: Nutzung von Schwachstellen in Software oder Betriebssystemen.

- Übernahme von Benutzerrechten: Eskalation der Privilegien, um tieferen Zugriff auf das System zu erhalten.

Verteidigungsmaßnahmen: Nutzen Sie Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS), um verdächtige Aktivitäten zu erkennen und zu blockieren.

5. Installation (Installation)

In dieser Phase installiert sich die Malware auf dem Zielsystem und etabliert eine persistente Präsenz. Aktivitäten umfassen:

- Einrichten von Backdoors: Schaffung von geheimen Zugängen, die Angreifer jederzeit nutzen können.

- Installation von Rootkits: Verstecken der Malware vor Antiviren-Software und Sicherheitskontrollen.

Verteidigungsmaßnahmen: Nutzen Sie Endpoint Detection and Response (EDR) Lösungen, um installierte Malware zu identifizieren und zu entfernen.

6. Command and Control (C2)

Angreifer etablieren einen Kommunikationskanal zwischen dem kompromittierten System und ihren Kontrollservern. Dies ermöglicht es ihnen, Anweisungen zu senden und Daten zu exfiltrieren. Methoden umfassen:

- Nutzung von Standardprotokollen: Kommunikation über HTTP, HTTPS oder DNS, um unentdeckt zu bleiben.

- Verschlüsselung: Verschlüsselung des Datenverkehrs, um Erkennung zu vermeiden.

Verteidigungsmaßnahmen: Implementieren Sie Netzwerküberwachungs- und Analysewerkzeuge, um verdächtigen Datenverkehr zu identifizieren und zu blockieren.

7. Actions on Objectives (Zielverfolgung)

In der letzten Phase führen die Angreifer ihre Ziele aus, wie z.B.:

- Datendiebstahl: Exfiltration sensibler Daten wie Kundendaten, Geschäftsgeheimnisse oder Finanzinformationen.

- Sabotage: Manipulation oder Zerstörung von Daten und Systemen.

- Erpressung: Einsatz von Ransomware, um Lösegeld zu fordern.

Verteidigungsmaßnahmen: Implementieren Sie Data Loss Prevention (DLP) Systeme und sichern Sie Ihre Daten regelmäßig, um im Falle eines Angriffs schnell wiederherstellen zu können.

Fazit

Das Verständnis der Cyber Kill Chain bietet Unternehmen einen strukturierten Ansatz zur Abwehr von Cyberangriffen. Durch die Implementierung gezielter Verteidigungsmaßnahmen in jeder Phase des Angriffsprozesses können Unternehmen ihre Sicherheitslage erheblich verbessern und Angreifer effektiv stoppen. Nutzen Sie dieses Wissen, um Ihre Sicherheitsstrategien zu optimieren und Ihre Organisation besser gegen die Bedrohungen der digitalen Welt zu schützen.