Intrusion Detection and Prevention Systeme (IDP) sind entscheidende Komponenten der modernen Netzwerksicherheit. Diese Systeme dienen dazu, unerlaubte oder schädliche Aktivitäten innerhalb eines Netzwerks zu erkennen und zu verhindern. In diesem ausführlichen Blogbeitrag werden wir uns mit den grundlegenden Aspekten eines IDP-Systems beschäftigen, darunter seine Funktionsweise, die Voraussetzungen für seine Implementierung, die führenden Anbieter und die besten Praktiken für seinen Betrieb.

Was ist ein IDP-System?

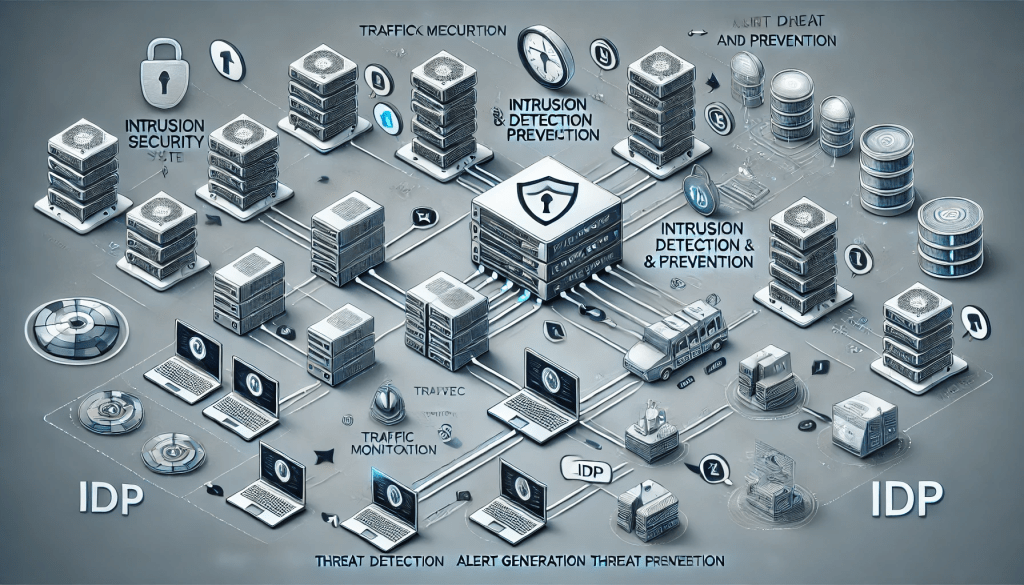

Ein IDP-System kombiniert die Funktionen eines Intrusion Detection Systems (IDS) und eines Intrusion Prevention Systems (IPS). Während IDS darauf abzielt, verdächtige Aktivitäten zu erkennen und Alarm zu schlagen, geht ein IPS einen Schritt weiter, indem es Maßnahmen ergreift, um diese Bedrohungen zu stoppen oder zu blockieren. Ein IDP-System bietet somit eine umfassendere Sicherheitslösung, indem es sowohl Erkennungs- als auch Präventionsmechanismen integriert.

Wie arbeitet ein IDP-System?

Ein IDP-System besteht aus mehreren Phasen, die zusammenarbeiten, um Bedrohungen zu identifizieren und zu verhindern:

- Überwachung und Erkennung:

- Signaturbasierte Erkennung: Diese Methode vergleicht den Netzwerkverkehr mit einer Datenbank bekannter Bedrohungssignaturen. Wird eine Übereinstimmung gefunden, löst das System einen Alarm aus.

- Anomalie-basierte Erkennung: Hierbei erstellt das System ein Baseline-Profil des normalen Netzwerkverhaltens. Abweichungen von diesem Profil werden als potenzielle Bedrohungen erkannt.

- Verhaltensbasierte Erkennung: Das System analysiert das Verhalten von Benutzern und Anwendungen. Ungewöhnliche Aktivitäten, die nicht zum normalen Verhaltensmuster passen, werden als verdächtig eingestuft.

- Alarmierung:

- Sobald eine verdächtige Aktivität erkannt wird, generiert das System einen Alarm und benachrichtigt die Sicherheitsadministratoren. Dies ermöglicht eine schnelle Reaktion auf potenzielle Bedrohungen.

- Prävention und Reaktion:

- Blockieren des Verkehrs: Das IDP-System kann schädlichen Datenverkehr automatisch blockieren, um die Ausbreitung von Bedrohungen zu verhindern.

- Abschalten von Verbindungen: Bestehende Verbindungen, die als schädlich erkannt wurden, können unterbrochen werden.

- Quarantäne: Verdächtige Dateien oder Systeme können isoliert werden, bis eine gründlichere Analyse durchgeführt wurde.

Voraussetzungen für die Implementierung eines IDP-Systems

Die erfolgreiche Implementierung eines IDP-Systems erfordert eine sorgfältige Planung und bestimmte Voraussetzungen:

- Netzwerkinfrastruktur:

- Ein gut strukturiertes und dokumentiertes Netzwerk ist entscheidend, um die Platzierung der IDP-Sensoren zu optimieren. Sensoren sollten an strategischen Punkten im Netzwerk installiert werden, um eine umfassende Überwachung zu gewährleisten.

- Ressourcen:

- Ausreichende Hardware-Ressourcen sind notwendig, um das IDP-System zu betreiben. Dazu gehören leistungsfähige Server, ausreichender Speicherplatz und zuverlässige Netzwerkverbindungen.

- Qualifiziertes Personal zur Verwaltung und Überwachung des Systems ist ebenfalls erforderlich. Dieses Personal sollte in der Lage sein, verdächtige Aktivitäten zu erkennen und darauf zu reagieren.

- Schulungen:

- Regelmäßige Schulungen für Mitarbeiter sind unerlässlich, um sicherzustellen, dass sie in der Lage sind, verdächtige Aktivitäten zu erkennen und angemessen zu reagieren. Dies umfasst sowohl technische Schulungen als auch Schulungen zu Sicherheitsbewusstsein.

- Richtlinien und Verfahren:

- Klare Sicherheitsrichtlinien und Verfahren helfen dabei, die Reaktion auf Bedrohungen zu standardisieren. Diese Richtlinien sollten regelmäßig überprüft und aktualisiert werden, um neuen Bedrohungen gerecht zu werden.

Gängige Anbieter von IDP-Systemen

Es gibt mehrere führende Anbieter von IDP-Systemen, die eine Vielzahl von Funktionen und Dienstleistungen anbieten. Zu den bekanntesten gehören:

- Cisco:

- Cisco bietet umfassende Sicherheitslösungen, darunter das Firepower Next-Generation Intrusion Prevention System (NGIPS). Cisco-Systeme sind bekannt für ihre Zuverlässigkeit und Integration mit anderen Netzwerkkomponenten.

- Palo Alto Networks:

- Die Next-Generation Firewalls von Palo Alto Networks integrieren IDP-Funktionen, um umfassenden Schutz zu bieten. Diese Systeme sind besonders für ihre Fähigkeit bekannt, Bedrohungen in Echtzeit zu analysieren und zu verhindern.

- Snort:

- Snort ist ein weit verbreitetes Open-Source-IDS/IPS, das flexibel anpassbar und kosteneffektiv ist. Snort wird oft in Kombination mit kommerziellen Lösungen verwendet, um eine zusätzliche Sicherheitsebene zu bieten.

- McAfee:

- McAfee bietet ein Intrusion Prevention System an, das in ihre umfassende Sicherheitsplattform integriert ist. McAfee-Systeme sind bekannt für ihre Benutzerfreundlichkeit und effektive Bedrohungserkennung.

- Fortinet:

- Die FortiGate-Firewalls von Fortinet enthalten leistungsstarke IDP-Funktionen und sind für ihre hohe Leistung und Skalierbarkeit bekannt.

Betrieb und Wartung eines IDP-Systems

Der Betrieb eines IDP-Systems erfordert kontinuierliche Aufmerksamkeit und Wartung. Hier sind einige bewährte Verfahren, um die Effektivität eines IDP-Systems sicherzustellen:

- Regelmäßige Updates:

- Es ist wichtig, die Signaturdatenbanken und die Software des IDP-Systems regelmäßig zu aktualisieren, um gegen neue Bedrohungen gewappnet zu sein. Automatische Updates sollten aktiviert sein, wo immer möglich.

- Überwachung und Analyse:

- Eine kontinuierliche Überwachung der Alarme und Protokolle des Systems ist unerlässlich. Sicherheitsadministratoren sollten verdächtige Aktivitäten gründlich analysieren und gegebenenfalls sofortige Maßnahmen ergreifen.

- Fehlalarme minimieren:

- Die Erkennungsschwellen und Regeln sollten angepasst werden, um Fehlalarme zu reduzieren und die Genauigkeit des Systems zu erhöhen. Regelmäßige Überprüfungen und Anpassungen helfen dabei, die Effizienz des Systems zu maximieren.

- Integration mit anderen Sicherheitssystemen:

- Die Integration des IDP-Systems mit anderen Sicherheitstools wie SIEM (Security Information and Event Management) bietet eine ganzheitliche Sicht auf die Sicherheitslage und verbessert die Reaktionszeiten.

- Regelmäßige Tests und Audits:

- Regelmäßige Tests und Audits des IDP-Systems sind notwendig, um seine Effektivität zu bewerten und Schwachstellen zu identifizieren. Dies kann durch interne Tests oder durch externe Sicherheitsüberprüfungen erfolgen.

Fazit

Ein Intrusion Detection and Prevention System ist ein unverzichtbares Werkzeug in der Netzwerksicherheit. Es bietet nicht nur die Möglichkeit, Bedrohungen frühzeitig zu erkennen, sondern auch sofortige Maßnahmen zu ergreifen, um diese zu neutralisieren. Die Implementierung und der Betrieb eines IDP-Systems erfordern jedoch sorgfältige Planung, ausreichende Ressourcen und kontinuierliche Wartung. Durch die Wahl eines geeigneten Anbieters und die Einhaltung bewährter Verfahren können Unternehmen ihre Netzwerke effektiv schützen und ihre Sicherheitslage erheblich verbessern. Ein gut implementiertes und gewartetes IDP-System ist somit ein Eckpfeiler einer robusten Sicherheitsstrategie.