Unternehmen aller Größenordnungen sind ständig der Bedrohung durch Cyberangriffe ausgesetzt. Insbesondere kleine und mittlere Unternehmen (KMUs) sind oft im Visier, da sie häufig über weniger umfassende Sicherheitsvorkehrungen verfügen. Als CISM-Berater und ISO 27001 Secure Officer möchte ich die Bedeutung einer gut strukturierten Vorgehensweise bei der Reaktion auf Cyberangriffe betonen. Die SANS-Methode ist ein bewährter Ansatz, der sich weltweit durchgesetzt hat und essenziell für die Notfallplanung eines jeden Unternehmens sein sollte.

Was ist das SANS Institute?

Das SANS Institute ist eine der renommiertesten Organisationen im Bereich der Informationssicherheit. Gegründet im Jahr 1989, bietet das SANS Institute umfassende Schulungen, Zertifizierungen und Forschung im Bereich der Cybersicherheit an. Das Ziel von SANS ist es, die Sicherheit von Unternehmen und Institutionen weltweit zu verbessern, indem es hochqualifizierte Fachkräfte ausbildet und bewährte Verfahren zur Verfügung stellt. Die SANS-Methode, die in diesem Beitrag erläutert wird, ist nur ein Beispiel für die vielen Ressourcen, die SANS entwickelt hat, um Organisationen bei der Abwehr von Cyberangriffen zu unterstützen.

Die SANS-Methode

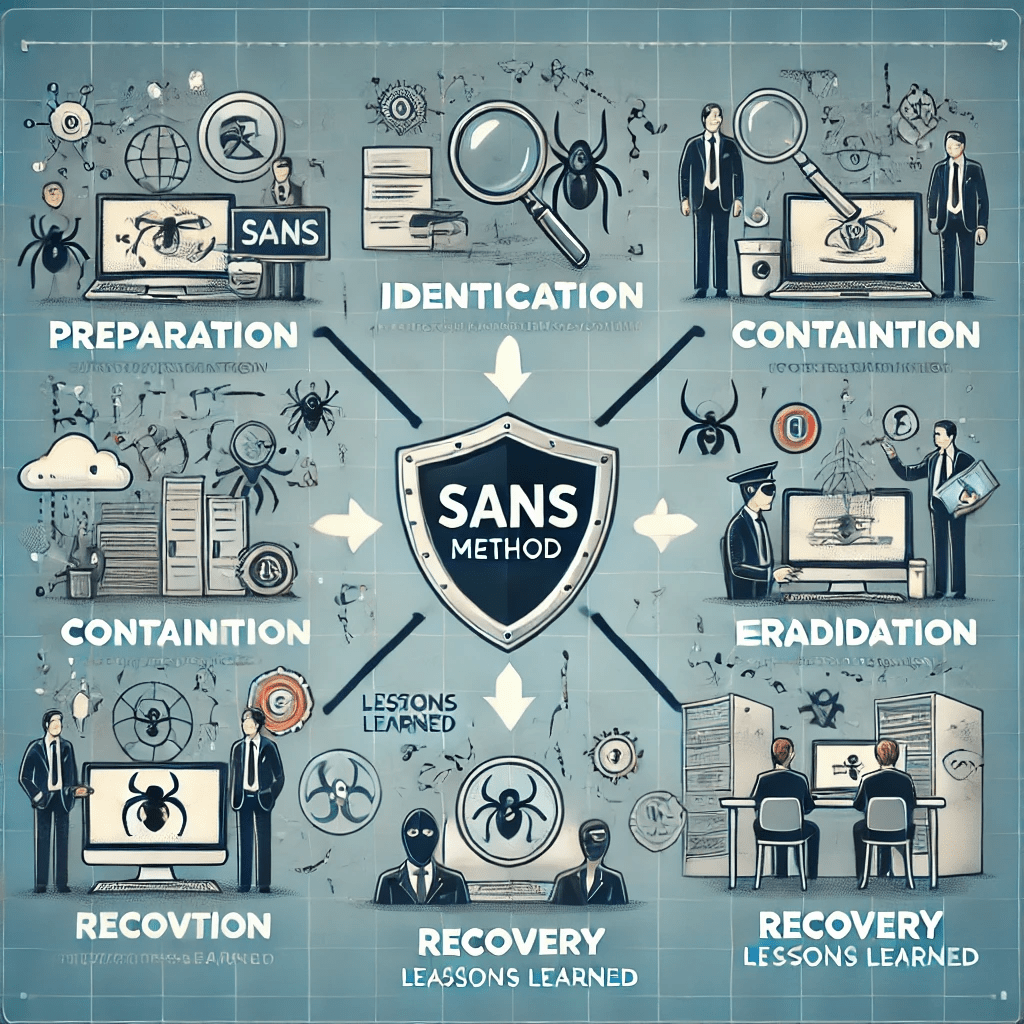

Die SANS-Methode bietet eine systematische Herangehensweise, um effektiv auf Cyberangriffe zu reagieren. Diese Methode umfasst sechs wesentliche Schritte: Vorbereitung, Identifizierung, Eindämmung, Beseitigung, Wiederherstellung und Lernphase. Jeder dieser Schritte ist entscheidend, um die Auswirkungen eines Angriffs zu minimieren und das Unternehmen schnellstmöglich wieder in den Normalbetrieb zu bringen.

Schritt 1: Vorbereitung (Preparation)

In der Vorbereitungsphase geht es darum, ein Incident Response Team (IRT) zu etablieren und entsprechende Richtlinien und Verfahren zu entwickeln. Dazu gehören:

- Aufbau eines Incident Response Teams: Ein effektives IRT besteht aus Mitgliedern verschiedener Abteilungen, wie IT, Recht, Kommunikation und Management. Jedes Mitglied sollte klare Rollen und Verantwortlichkeiten haben. Regelmäßige Schulungen und Zertifizierungen, wie CISSP oder CISM, sind notwendig, um das Wissen auf dem neuesten Stand zu halten.

- Erstellung von Notfallplänen: Notfallpläne sollten detailliert und umfassend sein, einschließlich Kommunikationsplänen, Eskalationsprozessen und Checklisten für verschiedene Szenarien. Regelmäßige Tests und Simulationen helfen, die Einsatzbereitschaft zu überprüfen und Schwachstellen zu identifizieren. Ein guter Notfallplan enthält auch Kontaktinformationen für externe Partner, wie forensische Experten oder PR-Berater.

Praxisbeispiel: Ein mittelständisches Fertigungsunternehmen führt vierteljährliche Übungen durch, bei denen simulierte Cyberangriffe abgewehrt werden. Dies hilft, das Team auf reale Bedrohungen vorzubereiten und Schwachstellen in den Notfallplänen zu identifizieren.

Schritt 2: Identifizierung (Identification)

Die Identifizierungsphase konzentriert sich darauf, potenzielle Sicherheitsvorfälle zu erkennen und zu bewerten. Dies umfasst:

- Erkennen von Anomalien: Der Einsatz von SIEM-Systemen (Security Information and Event Management) hilft dabei, verdächtige Aktivitäten in Echtzeit zu überwachen. Tools wie Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS) spielen ebenfalls eine wichtige Rolle.

- Sammeln von Beweisen: Sobald ein Vorfall identifiziert wurde, ist es wichtig, alle relevanten Daten zu sammeln und sicherzustellen. Dazu gehören Log-Dateien, Netzwerkverkehrsdaten und Systemabbilder. Die Integrität der Beweise muss bewahrt werden, um eine spätere forensische Analyse zu ermöglichen.

Praxisbeispiel: Ein IT-Dienstleister erkennt durch ein Monitoring-System ungewöhnlich hohe Netzwerkaktivitäten und stellt fest, dass es sich um einen DDoS-Angriff handelt. Durch schnelle Identifikation kann der Schaden minimiert werden.

Schritt 3: Eindämmung (Containment)

In dieser Phase geht es darum, den Schaden zu begrenzen und die Ausbreitung des Angriffs zu verhindern. Hier unterscheiden wir zwischen kurzfristiger und langfristiger Eindämmung:

- Kurzfristige Eindämmung: Sofortmaßnahmen umfassen das Isolieren infizierter Systeme vom Netzwerk, um die Ausbreitung zu verhindern. Dies kann durch das Trennen der Netzwerkverbindung oder das Abschalten betroffener Systeme erfolgen.

- Langfristige Eindämmung: Nachdem die unmittelbare Bedrohung eingedämmt ist, müssen Maßnahmen ergriffen werden, um die Rückkehr des Angriffs zu verhindern. Dazu gehören das Aufspielen von Patches, das Verstärken von Firewall-Regeln und das Überprüfen von Zugangskontrollen.

Praxisbeispiel: Ein Einzelhandelsunternehmen isoliert sofort einen infizierten Server vom Netzwerk, um die Ausbreitung von Malware zu stoppen, und aktualisiert anschließend die Firewall-Regeln, um zukünftige Angriffe abzuwehren.

Schritt 4: Beseitigung (Eradication)

Die Beseitigung konzentriert sich auf die vollständige Entfernung der Bedrohung aus dem System:

- Identifikation der Ursache: Eine gründliche forensische Untersuchung hilft dabei, die genaue Quelle und Art der Bedrohung zu bestimmen. Dies beinhaltet die Analyse von Malware, das Identifizieren von Exploits und das Nachverfolgen der Schritte des Angreifers.

- Entfernung der Bedrohung: Alle Spuren der Bedrohung müssen entfernt werden. Dazu gehört das Löschen von Malware, das Schließen von Sicherheitslücken und das Implementieren von Sicherheitskontrollen, um zukünftige Angriffe zu verhindern.

Praxisbeispiel: Nach einem erfolgreichen Phishing-Angriff beseitigt ein Finanzdienstleister die installierte Schadsoftware und aktualisiert alle Zugangspasswörter sowie Sicherheitsprotokolle.

Schritt 5: Wiederherstellung (Recovery)

In der Wiederherstellungsphase wird sichergestellt, dass die Systeme sicher und funktionsfähig sind:

- Systemwiederherstellung: Die betroffenen Systeme werden aus sauberen Backups wiederhergestellt. Es ist wichtig, vor der Wiederinbetriebnahme umfassende Tests durchzuführen, um sicherzustellen, dass die Systeme frei von Bedrohungen sind.

- Überwachung: Nach der Wiederherstellung sollten die Systeme kontinuierlich überwacht werden, um sicherzustellen, dass keine Rückstände des Angriffs vorhanden sind und keine neuen Bedrohungen auftauchen.

Praxisbeispiel: Ein Gesundheitsdienstleister stellt nach einem Ransomware-Angriff alle Systeme aus Backups wieder her und überwacht diese intensiv, um sicherzustellen, dass keine Malware zurückgeblieben ist.

Schritt 6: Lernphase (Lessons Learned)

Nach der Bewältigung eines Vorfalls ist es wichtig, daraus zu lernen:

- Nachbesprechung: Eine detaillierte Analyse des Vorfalls und der Reaktion wird durchgeführt. Alle beteiligten Parteien sollten einbezogen werden, um verschiedene Perspektiven zu berücksichtigen.

- Optimierung: Basierend auf den gewonnenen Erkenntnissen werden Notfallpläne und Schulungen aktualisiert. Dazu gehört auch die Anpassung der Sicherheitsrichtlinien und die Verbesserung der technischen und organisatorischen Maßnahmen.

Praxisbeispiel: Ein Softwareunternehmen analysiert nach einem Sicherheitsvorfall die Reaktionszeit und verbessert die internen Kommunikationswege sowie die technischen Sicherheitsvorkehrungen.

Dauer der Phasen im KMU-Bereich

Die Dauer der einzelnen Phasen kann je nach Komplexität des Vorfalls variieren:

- Vorbereitung: Diese Phase ist kontinuierlich und sollte regelmäßig überprüft werden.

- Identifizierung: Kann von wenigen Minuten bis zu mehreren Stunden dauern, abhängig von der Erkennungstechnologie.

- Eindämmung: Kurzfristige Maßnahmen dauern in der Regel einige Stunden, langfristige Maßnahmen können Tage bis Wochen in Anspruch nehmen.

- Beseitigung: Kann je nach Schweregrad von Stunden bis zu mehreren Tagen dauern.

- Wiederherstellung: Dauert oft mehrere Tage, insbesondere wenn umfangreiche Tests erforderlich sind.

- Lernphase: Diese Phase sollte innerhalb von Wochen nach dem Vorfall abgeschlossen sein und führt zu kontinuierlichen Verbesserungen.

Vorteile der SANS-Methode und Integration in die Notfallplanung

Die SANS-Methode bietet zahlreiche Vorteile:

- Strukturierter Ansatz: Klare Schritte und Verantwortlichkeiten helfen, Chaos in der Krise zu vermeiden.

- Schnellere Reaktion: Durch vorbereitete Pläne und geschultes Personal kann schneller auf Vorfälle reagiert werden.

- Minimierung des Schadens: Effektive Eindämmungs- und Eradikationsmaßnahmen reduzieren die Auswirkungen eines Angriffs.

- Kontinuierliche Verbesserung: Durch die Lernphase werden kontinuierlich Verbesserungen implementiert.

Für KMUs ist es unerlässlich, die SANS-Methode in die Notfallplanung zu integrieren, um auf Cyberangriffe vorbereitet zu sein und die Auswirkungen solcher Vorfälle zu minimieren. Die strukturierte Vorgehensweise sorgt dafür, dass Unternehmen nicht nur auf Bedrohungen reagieren, sondern auch proaktiv ihre Sicherheitsmaßnahmen verbessern.