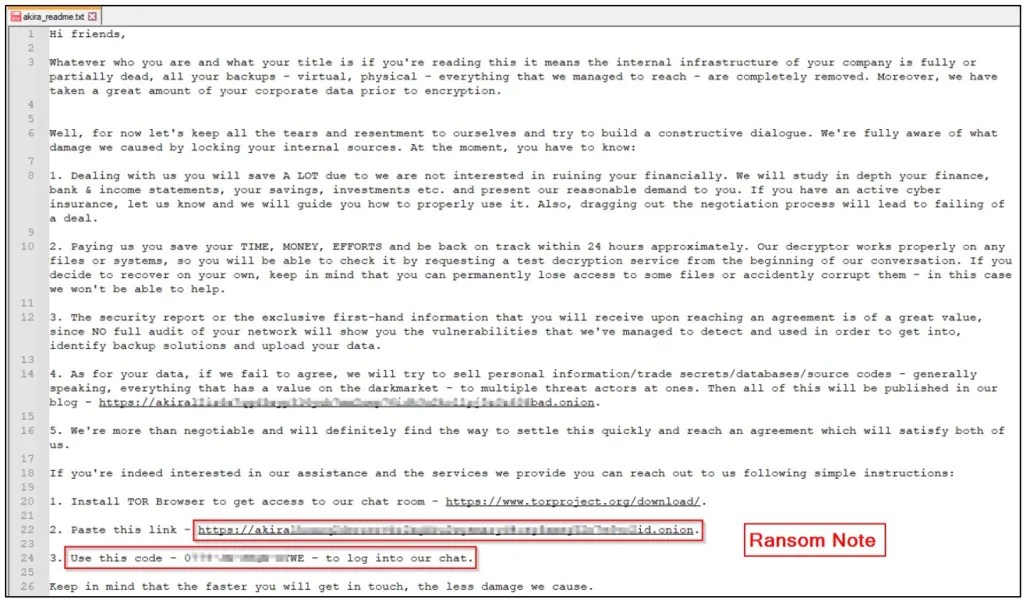

Die typische Meldung von Akira Ransomware, die auf dem Bildschirm eines Opfers erscheint, nachdem dessen Dateien verschlüsselt wurden, beinhaltet normalerweise eine Forderung zur Zahlung eines Lösegelds, um die verschlüsselten Daten wiederherzustellen. Die genaue Formulierung kann variieren, aber oft enthält sie folgende Elemente:

Hallo Freunde,

Was auch immer eure Position oder euer Titel ist, wenn ihr dies lest, bedeutet es, dass die interne Infrastruktur eures Unternehmens vollständig oder teilweise tot ist, alle eure Backups – falls es welche gab, die wir erreichen konnten – sind komplett entfernt worden. Zudem haben wir eine große Menge eurer Unternehmensdaten vor der Verschlüsselung entnommen.

Also, lasst uns jetzt nicht über Tränen und Groll reden. Lasst uns versuchen, einen konstruktiven Dialog aufzubauen. Wir sind uns vollkommen bewusst, was für einen Schaden wir verursacht haben. Aber hier sind einige Dinge, die ihr wissen solltet:

- Wenn ihr mit uns verhandelt, werdet ihr viel GELD sparen, das ihr ansonsten in der Ruinierung eurer Finanzen verlieren würdet. Wir werden eure Finanzen, Bank- und Einkommensausweise, eure Ersparnisse, Investitionen usw. gründlich studieren und euch unsere vernünftige Forderung stellen. Wenn ihr eine aktive Cyber-Versicherung habt, lasst es uns wissen, und wir werden sehen, ob wir einen Verhandlungsprozess herausziehen können, um zu einer Einigung zu kommen.

- Wenn ihr uns bezahlt, spart ihr eure ZEIT, GELD, MÜHEN und vermeidet Stress innerhalb von ungefähr 24 Stunden. Unser Entschlüsselungswerkzeug funktioniert einwandfrei auf jeglichen Dateien oder Systemen, so dass ihr durch die Nutzung eines Test-Entschlüsselungsdienstes von Beginn unseres Gesprächs an überprüfen könnt, ob ihr wieder an eure Dateien kommt. Entscheidet ihr euch dagegen, könntet ihr den Zugriff auf einige Dateien verlieren oder sie versehentlich beschädigen – in diesem Fall können wir nicht helfen.

- Der Sicherheitsbericht oder die exklusive Ersthand-Information, die ihr nach einer Einigung erhalten würdet, ist von großem Wert, da keine vollständige Überprüfung eures Netzwerks zeigen wird, was wir gefunden und genutzt haben, um in eure Systeme einzudringen und eure Daten zu identifizieren.

- Was eure Daten angeht, wenn wir keine Einigung erzielen, werden wir versuchen, eure persönlichen Informationen/Handelsgeheimnisse/Datenbanken/Quellcodes – generell alles, was auf dem Schwarzmarkt einen Wert hat – zu verkaufen, was normalerweise in Hackerkreisen sofort veröffentlicht wird. All dies wird auf unserer Blog-Seite veröffentlicht – [Link]

- Wir sind mehr als verhandlungsbereit und werden definitiv einen Weg finden, schnell zu einer Einigung zu kommen, die beide Seiten zufriedenstellt.

Wenn ihr wirklich an unserer Unterstützung und den Dienstleistungen interessiert seid, die wir euch anbieten können, folgt diesen einfachen Anweisungen:

- Installiert den TOR-Browser, um Zugang zu unserem Chatraum zu erhalten – [Link]

- Fügt diesen Link ein – [Link]

- Benutzt diesen Code – [Code] – um in unseren Chat einzuloggen.

Bedentk, je schneller ihr Kontakt aufnehmt, desto weniger Schaden werden wir verursachen.

Die Nachricht ist typischerweise auf Deutsch, wenn die Ransomware erkennt, dass das Opfer in einem deutschsprachigen Land ansässig ist. Solche Nachrichten sind oft absichtlich einschüchternd formuliert, um das Opfer zur schnellen Zahlung zu bewege

Du muss angemeldet sein, um einen Kommentar zu veröffentlichen.