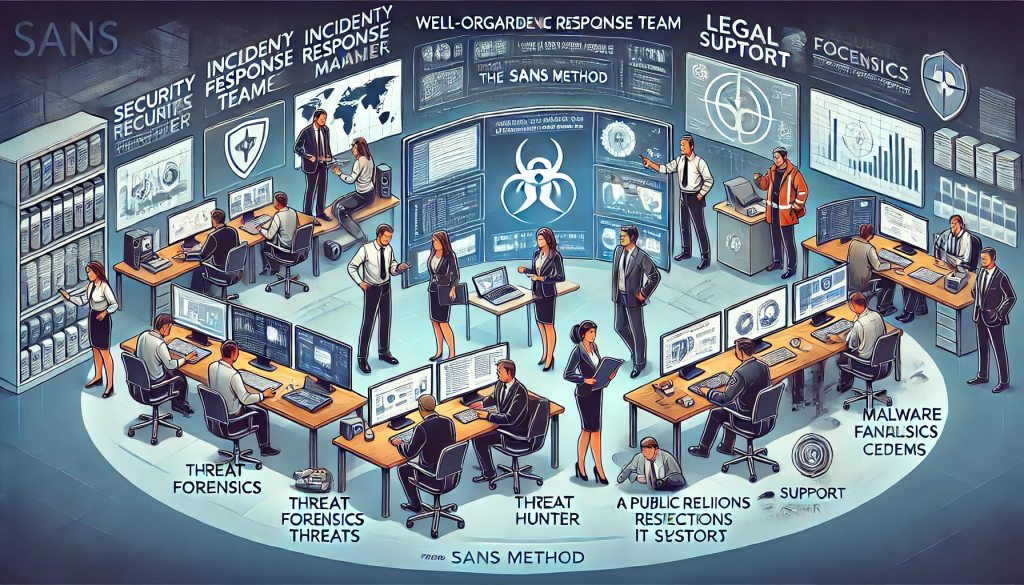

Die Effektivität eines Unternehmens bei der Bewältigung von Sicherheitsvorfällen hängt maßgeblich von der Struktur und dem Zusammenspiel seines Incident Response Teams (IRT) ab. Als CISM (Certified Information Security Manager) Berater und ISO 27001 Security Officer ist es meine Aufgabe, sicherzustellen, dass Kundenunternehmen ein optimales IRT aufbauen und vorbereiten, um schnell und effektiv auf jede Art von Cyber-Bedrohung reagieren zu können.

Die Implementierung eines robusten Incident Response Teams nach der SANS-Methode stellt einen zentralen Bestandteil eines Informationssicherheitsmanagementsystems (ISMS) gemäß ISO 27001 dar. Diese Methode bietet einen klaren Rahmen für die Zusammensetzung und den Betrieb eines IRT, um sicherzustellen, dass alle Aspekte eines Sicherheitsvorfalls effizient und zielgerichtet behandelt werden.

Detaillierte Erläuterung der Teamrollen und deren praktische Arbeitsweise

- Incident Response Manager

- Verantwortlichkeiten:

- Leitet und koordiniert alle Incident Response Aktivitäten.

- Setzt Prioritäten und trifft entscheidende Entscheidungen während eines Vorfalls.

- Kommuniziert mit dem oberen Management und anderen relevanten Stakeholdern.

- Praktische Arbeitsweise:

- Der Incident Response Manager erstellt und pflegt Incident Response Pläne und Richtlinien.

- Während eines Vorfalls leitet er tägliche Briefings und stellt sicher, dass alle Teammitglieder über den Status informiert sind.

- Nach Abschluss eines Vorfalls führt er eine Nachbesprechung durch, um den Vorfall zu analysieren und Verbesserungen zu identifizieren.

- Verantwortlichkeiten:

- Security Analyst

- Verantwortlichkeiten:

- Überwacht Sicherheitsalarme und identifiziert potenzielle Vorfälle.

- Führt detaillierte Analysen durch und dokumentiert alle Erkenntnisse.

- Praktische Arbeitsweise:

- Der Security Analyst nutzt SIEM-Systeme (Security Information and Event Management) zur Überwachung und Analyse von Sicherheitsdaten.

- Er führt regelmäßig Bedrohungsbewertungen durch und aktualisiert Bedrohungsmodelle.

- Bei einem Vorfall sammelt und analysiert er Daten, um die Ursache und den Umfang des Vorfalls zu ermitteln.

- Verantwortlichkeiten:

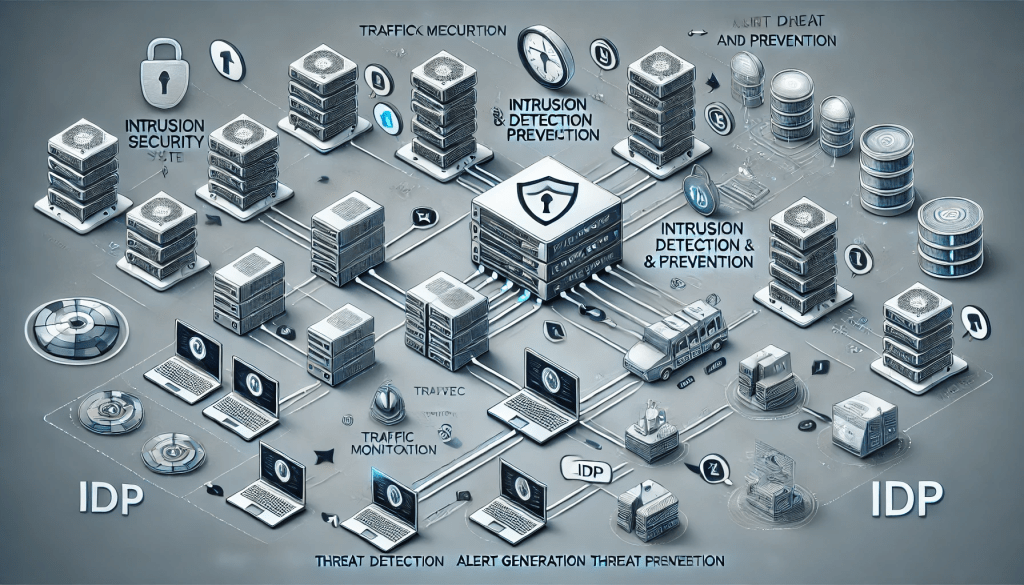

- Threat Hunter

- Verantwortlichkeiten:

- Proaktive Suche nach versteckten Bedrohungen und Sicherheitslücken.

- Praktische Arbeitsweise:

- Der Threat Hunter nutzt fortschrittliche Analysetools und Bedrohungsinformationen, um verdächtige Aktivitäten im Netzwerk zu identifizieren.

- Er führt regelmäßig Schwachstellenbewertungen und Penetrationstests durch.

- Er entwickelt und implementiert neue Erkennungs- und Abwehrstrategien.

- Verantwortlichkeiten:

- Digital Forensics Expert

- Verantwortlichkeiten:

- Sammlung und Analyse digitaler Beweismittel.

- Unterstützung bei der rechtlichen Verfolgung von Vorfällen.

- Praktische Arbeitsweise:

- Der Forensiker sichert alle relevanten Beweise auf eine Weise, die ihre Integrität bewahrt und sie vor Gericht zulässig macht.

- Er nutzt spezialisierte Forensik-Software, um Datenwiederherstellung und -analyse durchzuführen.

- Er arbeitet eng mit dem Legal Advisor zusammen, um rechtliche Anforderungen zu erfüllen.

- Verantwortlichkeiten:

- Malware Analyst

- Verantwortlichkeiten:

- Analyse von Malware und Entwicklung von Gegenmaßnahmen.

- Praktische Arbeitsweise:

- Der Malware Analyst zerlegt und analysiert bösartige Software, um deren Funktionsweise zu verstehen.

- Er erstellt und verteilt Signaturen und Updates für Antiviren- und andere Sicherheitssoftware.

- Er dokumentiert alle Erkenntnisse und teilt diese mit anderen Teammitgliedern und Stakeholdern.

- Verantwortlichkeiten:

- Legal Advisor

- Verantwortlichkeiten:

- Beratung zu rechtlichen Fragen im Zusammenhang mit Sicherheitsvorfällen.

- Praktische Arbeitsweise:

- Der Legal Advisor überprüft alle Maßnahmen des Incident Response Teams, um sicherzustellen, dass sie mit geltenden Gesetzen und Vorschriften übereinstimmen.

- Er berät das Team bei der Einhaltung von Datenschutzbestimmungen und anderen relevanten Regulierungen.

- Er vertritt das Unternehmen bei rechtlichen Auseinandersetzungen im Zusammenhang mit Sicherheitsvorfällen.

- Verantwortlichkeiten:

- Public Relations Specialist

- Verantwortlichkeiten:

- Kommunikation mit der Öffentlichkeit und den Medien.

- Management der Unternehmensreputation während eines Vorfalls.

- Praktische Arbeitsweise:

- Der PR-Spezialist erstellt und verbreitet offizielle Erklärungen und Pressemitteilungen.

- Er koordiniert mit dem Incident Response Manager, um genaue und zeitgerechte Informationen zu verbreiten.

- Er überwacht die öffentliche Reaktion und passt die Kommunikationsstrategie entsprechend an.

- Verantwortlichkeiten:

- IT Support

- Verantwortlichkeiten:

- Technische Unterstützung bei der Behebung von Sicherheitsvorfällen.

- Wiederherstellung von Systemen und Daten.

- Praktische Arbeitsweise:

- Der IT-Support sorgt für die schnelle Wiederherstellung von betroffenen Systemen und Daten.

- Er implementiert Sofortmaßnahmen zur Eindämmung von Vorfällen.

- Er arbeitet eng mit anderen Teammitgliedern zusammen, um sicherzustellen, dass alle technischen Maßnahmen effizient und effektiv umgesetzt werden.

- Verantwortlichkeiten:

In der Praxis arbeitet dieses Incident Response Team als kohärente Einheit, wobei jede Rolle klare Verantwortlichkeiten und Aufgaben hat. Durch regelmäßige Schulungen, Übungen und eine enge Zusammenarbeit stellt das Team sicher, dass es stets auf dem neuesten Stand der Bedrohungslandschaft ist und effizient auf Vorfälle reagieren kann. Die Integration dieser Rollen in das ISMS nach ISO 27001 gewährleistet eine kontinuierliche Verbesserung und Anpassung an neue Sicherheitsanforderungen und Bedrohungen.

Du muss angemeldet sein, um einen Kommentar zu veröffentlichen.