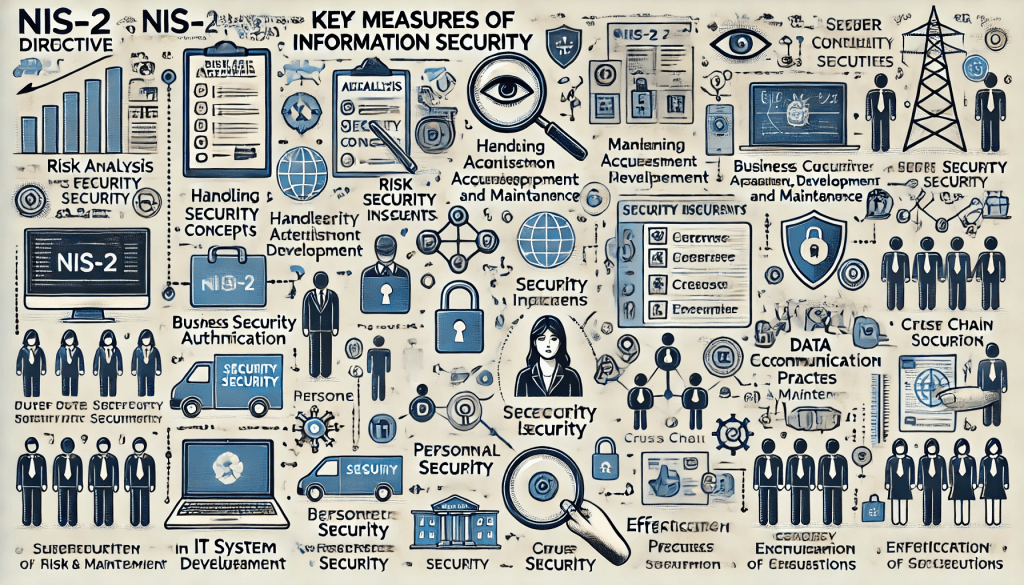

Einführung in die NIS-2-Richtlinie zur Informationssicherheit

Aus der Certified Information Security Manager (CISM) Sicht möchte ich Ihnen einen umfassenden Überblick über die NIS2-Richtlinie und die damit verbundenen Risikomanagement-Maßnahmen im Bereich der Cybersicherheit geben. Die NIS2-Richtlinie der Europäischen Union legt keine festen Normen hinsichtlich Risikomanagement fest, sondern verlangt die Einhaltung von zehn spezifischen Risikomanagement-Maßnahmen, um die Widerstandsfähigkeit kritischer Infrastrukturen zu erhöhen. Generell kann man sich jedoch an der ISO27005 orientieren und ein ISO27001 ISMS risikobasiert aufbauen. Diese Maßnahmen dienen dazu, die Netz- und Informationssysteme sowie die physische Umgebung dieser Systeme vor Sicherheitsvorfällen zu schützen.

1. Konzepte für die Risikoanalyse und IT-Sicherheit

Beschreibung: Eine gründliche Risikoanalyse bildet das Fundament jeder Sicherheitsstrategie. Sie beinhaltet die Identifikation, Bewertung und Priorisierung von Risiken.

Umsetzung in der Praxis:

- Risikoanalyse-Workshops: Organisieren Sie regelmäßige Workshops, um potenzielle Bedrohungen und Schwachstellen zu identifizieren.

- Tools und Methoden: Nutzen Sie Risikoanalyse-Tools wie OCTAVE, FAIR oder ISO/IEC 27005. Diese Tools helfen bei der systematischen Erfassung und Bewertung von Risiken.

- Kontinuierliche Überwachung: Implementieren Sie Systeme zur kontinuierlichen Überwachung und Bewertung der Risiken, um auf neue Bedrohungen schnell reagieren zu können.

2. Bewältigung von Sicherheitsvorfällen

Beschreibung: Sicherheitsvorfälle sind unvermeidlich, aber ihre Auswirkungen können durch effektive Bewältigungsstrategien minimiert werden.

Umsetzung in der Praxis:

- Incident Response Team (IRT): Stellen Sie ein Team zusammen, das speziell für die Bewältigung von Sicherheitsvorfällen verantwortlich ist.

- Vorfallmanagement-Plan: Entwickeln und testen Sie regelmäßig einen Vorfallmanagement-Plan, der detaillierte Schritte zur Reaktion auf Sicherheitsvorfälle enthält.

- Forensische Analysen: Implementieren Sie forensische Tools und Techniken zur Analyse und Behebung von Sicherheitsvorfällen.

3. Aufrechterhaltung des Betriebs und Krisenmanagement

Beschreibung: Sicherstellung der Betriebsfähigkeit und Vorbereitung auf Krisen sind entscheidend, um die Geschäftskontinuität zu gewährleisten.

Umsetzung in der Praxis:

- Business Continuity Plan (BCP): Entwickeln Sie einen umfassenden Business Continuity Plan, der Maßnahmen zur Aufrechterhaltung des Betriebs bei IT-Ausfällen enthält.

- Krisensimulationen: Führen Sie regelmäßig Krisensimulationen und Notfallübungen durch, um die Reaktionsfähigkeit Ihres Unternehmens zu testen.

- Redundante Systeme: Implementieren Sie redundante Systeme und Datenbackups, um die Wiederherstellung kritischer Dienste zu beschleunigen.

4. Sicherheitsmaßnahmen bei Erwerb, Entwicklung und Wartung von IT-Systemen

Beschreibung: Sicherheitsaspekte sollten in den gesamten Lebenszyklus von IT-Systemen integriert werden.

Umsetzung in der Praxis:

- Secure Development Lifecycle (SDL): Implementieren Sie einen sicheren Entwicklungslebenszyklus, der Sicherheitsüberprüfungen in jede Phase der Softwareentwicklung integriert.

- Third-Party Risk Management: Bewerten und überwachen Sie die Sicherheit von Drittanbietern und Dienstleistern kontinuierlich.

- Patch Management: Etablieren Sie ein effektives Patch-Management-Programm, um Sicherheitslücken schnell zu schließen.

5. Sicherheit der Lieferkette

Beschreibung: Die Sicherheit der Lieferkette ist ein wesentlicher Aspekt der Gesamtsicherheit eines Unternehmens.

Umsetzung in der Praxis:

- Lieferantenbewertung: Führen Sie gründliche Sicherheitsbewertungen von Lieferanten durch, bevor Sie mit ihnen Verträge abschließen.

- Vertragliche Sicherheitsanforderungen: Integrieren Sie Sicherheitsanforderungen in Verträge mit Lieferanten.

- Kontinuierliche Überwachung: Überwachen Sie kontinuierlich die Sicherheitspraktiken Ihrer Lieferanten, um sicherzustellen, dass sie den Anforderungen entsprechen.

6. Grundlegende Verfahren der Cyberhygiene und Schulungen

Beschreibung: Grundlegende Cyberhygiene-Praktiken und Schulungen sind entscheidend, um das Sicherheitsbewusstsein zu stärken.

Umsetzung in der Praxis:

- Schulungsprogramme: Entwickeln und implementieren Sie regelmäßige Schulungsprogramme für Mitarbeiter zu Themen wie Phishing, Passwortsicherheit und sicherer Umgang mit Daten.

- Security Awareness Campaigns: Führen Sie Kampagnen zur Sensibilisierung für Sicherheit durch, um die Bedeutung der Cyberhygiene im gesamten Unternehmen zu fördern.

- Sicherheitsrichtlinien: Entwickeln und kommunizieren Sie klare Sicherheitsrichtlinien und -verfahren für alle Mitarbeiter.

7. Sicherheit des Personals und Zugriffskontrolle

Beschreibung: Die Kontrolle des Zugriffs und die Sicherheit des Personals sind grundlegende Aspekte der Informationssicherheit.

Umsetzung in der Praxis:

- Zugriffskontrollrichtlinien: Implementieren Sie strenge Zugriffskontrollrichtlinien basierend auf dem Prinzip der geringsten Rechte.

- Multi-Factor Authentication (MFA): Setzen Sie Multi-Faktor-Authentifizierung ein, um den Zugriff auf sensible Systeme zu sichern.

- Hintergrundüberprüfungen: Führen Sie Hintergrundüberprüfungen für Mitarbeiter durch, die Zugang zu sensiblen Informationen haben.

8. Lösungen zur Authentifizierung und sicheren Kommunikation

Beschreibung: Sichere Authentifizierung und Kommunikation sind essenziell für den Schutz sensibler Daten.

Umsetzung in der Praxis:

- Starke Passwortrichtlinien: Implementieren Sie starke Passwortrichtlinien und setzen Sie Passwort-Manager ein.

- Ende-zu-Ende-Verschlüsselung: Nutzen Sie Ende-zu-Ende-Verschlüsselung für alle sensiblen Kommunikationskanäle.

- Secure Communication Tools: Implementieren Sie sichere Kommunikationstools wie verschlüsselte E-Mails und sichere Messaging-Apps.

9. Einsatz von Kryptographie und Verschlüsselung

Beschreibung: Kryptographie und Verschlüsselung sind grundlegende Techniken zum Schutz von Daten.

Umsetzung in der Praxis:

- Datenverschlüsselung: Verschlüsseln Sie alle sensiblen Daten sowohl im Ruhezustand als auch während der Übertragung.

- Key Management: Implementieren Sie ein robustes Schlüsselmanagementsystem, um die Sicherheit der kryptographischen Schlüssel zu gewährleisten.

- Verschlüsselungsrichtlinien: Entwickeln und implementieren Sie Richtlinien für den Einsatz von Verschlüsselungstechnologien.

10. Bewertung der Wirksamkeit von Risikomanagementmaßnahmen

Beschreibung: Die kontinuierliche Bewertung der Wirksamkeit der Risikomanagementmaßnahmen ist entscheidend, um die Sicherheitslage zu verbessern.

Umsetzung in der Praxis:

- Security Audits: Führen Sie regelmäßige interne und externe Sicherheitsaudits durch, um die Wirksamkeit der implementierten Maßnahmen zu bewerten.

- Penetrationstests: Organisieren Sie regelmäßige Penetrationstests, um Schwachstellen in Ihrem System aufzudecken und zu beheben.

- Metriken und KPIs: Entwickeln Sie Metriken und Key Performance Indicators (KPIs), um die Leistung Ihrer Sicherheitsmaßnahmen zu überwachen und zu bewerten.

Fazit

Die Umsetzung der NIS-2-Richtlinie erfordert eine umfassende und ganzheitliche Herangehensweise an die Informationssicherheit. Durch die Implementierung dieser 10 Maßnahmen können Unternehmen ihre Sicherheitslage erheblich verbessern und den Anforderungen der NIS-2-Richtlinie gerecht werden. Ein systematisches und kontinuierliches Vorgehen ist dabei der Schlüssel zum Erfolg.

Das Krisenmanagement, dass auch für die Cybersicherheit zuständig ist, wird auf jeden Fall eine Menge Arbeit künftig haben. Das zeigt auch die Zunahme an Cyberangriffen auf deutsche KMU. Besondere Notfallübungen sind da unumgänglich.